Microsoft a annoncé, dans le message MC468492, la correspondance du numéro d’authentificateur pour tous les utilisateurs de Microsoft Authenticator. C’est maintenant en vigueur depuis le 8 mai. J’en ai profité pour me demander si les organisations étaient majoritairement passés au MFA et, même s’il est difficile de trouver des chiffres récents, j’ai été assez étonné de constater que seules 22% des organisations utilisaient MFA pour sécuriser leurs comptes. Même si l’évolution est là (on était proche de 0% en 2018) ça reste extrêmement peu.

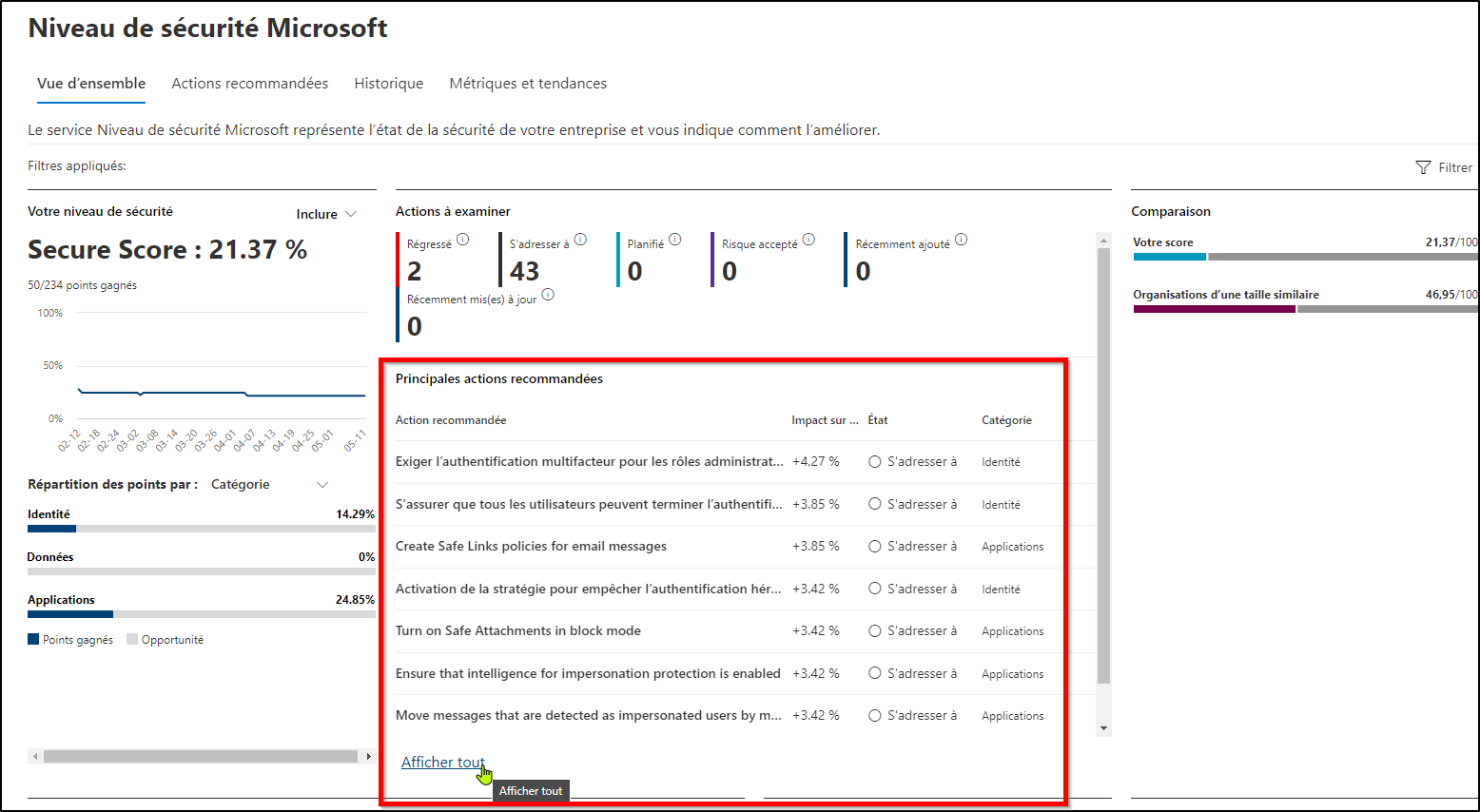

Si une fonctionnalité de sécurité aussi basique et indispensable que MFA n’est même pas encore adoptée par la moitié des entreprises, ne serait-ce que pour les rôles administratifs, imaginez le nombre d’entreprise ayant mis en place des comptes d’accès d’urgence ! Si je dois faire l’avocat du diable, ce n’est pas quelque chose de très connu ni même de bien compris. Ce n’est même pas une action recommandée pour améliorer son Secure Score dans Defender, ce qui reste compréhensible dans la mesure où ça n’améliore pas la sécurité en tant que tel. Cependant, une mauvaise mise en place peut compromettre la sécurité de l’environnement et une absence de mise en place peut, dans le pire des cas, empêcher carrément aux administrateurs et utilisateurs d’accéder à l’environnement. Il y a donc tout intérêt à s’y pencher sérieusement.

Les comptes d’accès d’urgence, à quoi ça sert ?

Fut un temps pas si lointain où, lorsqu’un problème d’accès à un serveur survenait, un administrateur pouvait toujours, dans le pire des cas, y accéder physiquement pour réparer les accès. Mais aujourd’hui, lorsqu’une entreprise est entièrement dans l’infonuagique, ça devient évidemment impossible. Aussi appelés « comptes bris de glace », les comptes d’accès d’urgence sont des comptes de secours que vous pouvez utiliser lorsque les comptes d’administration normaux ne peuvent plus l’être.

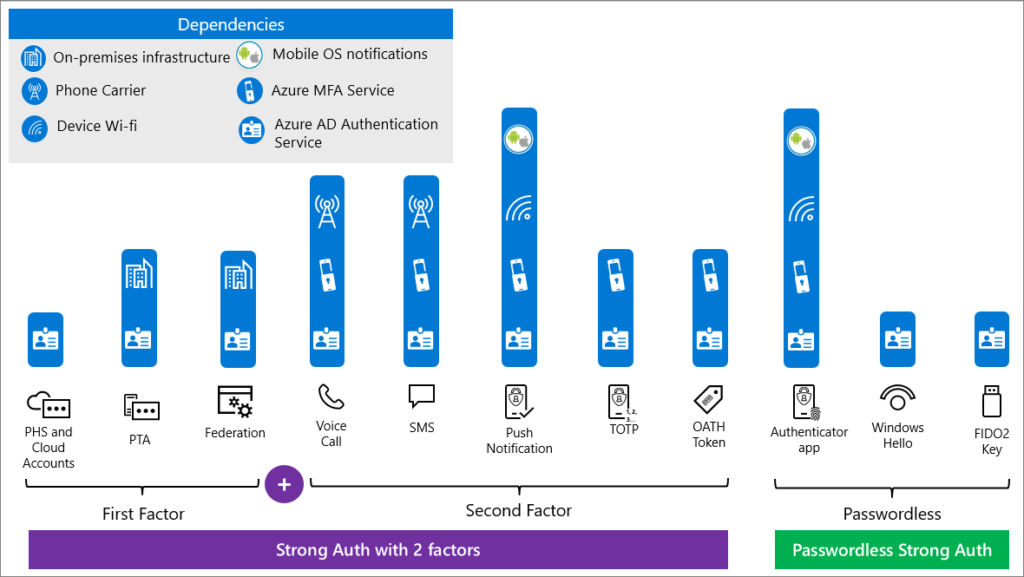

On peut, par exemple, imaginer une situation où une organisation aurait mis en place le MFA pour tous ses administrateurs (bien) et que les méthodes d’authentification se feraient à l’aide de SMS et d’appels vocaux (moins bien). Que se passe t’il si une panne survient et paralyse tous les réseaux cellulaires ? Les administrateurs ne peuvent plus s’authentifier et c’est la panique. C’est là que les comptes d’accès d’urgence entrent en jeu.

Je donne comme exemple une panne de réseau téléphonique, mais d’autres évènements peuvent survenir et nécessiter des comptes d’accès d’urgence, comme par exemple le dernier administrateur général qui quitte l’organisation, une panne DNS ou encore un problème de fédération. Évidemment, ça reste des évènements qui ne se produiront que très rarement, mais leur impact potentiel est suffisamment bloquant pour que l’on s’en soucie.

Mais si les comptes administrateurs normaux ne peuvent plus se connecter suite à ce genre d’évènements, comment le pourrait un compte d’accès d’urgence ? Et bien grâce à la manière dont il va être configuré. Un compte bris de glace doit avoir le moins de dépendances possible lors de l’authentification, le but étant de s’assurer qu’il soit disponible quand il y en a besoin.

Configuration des comptes d’accès d’urgence

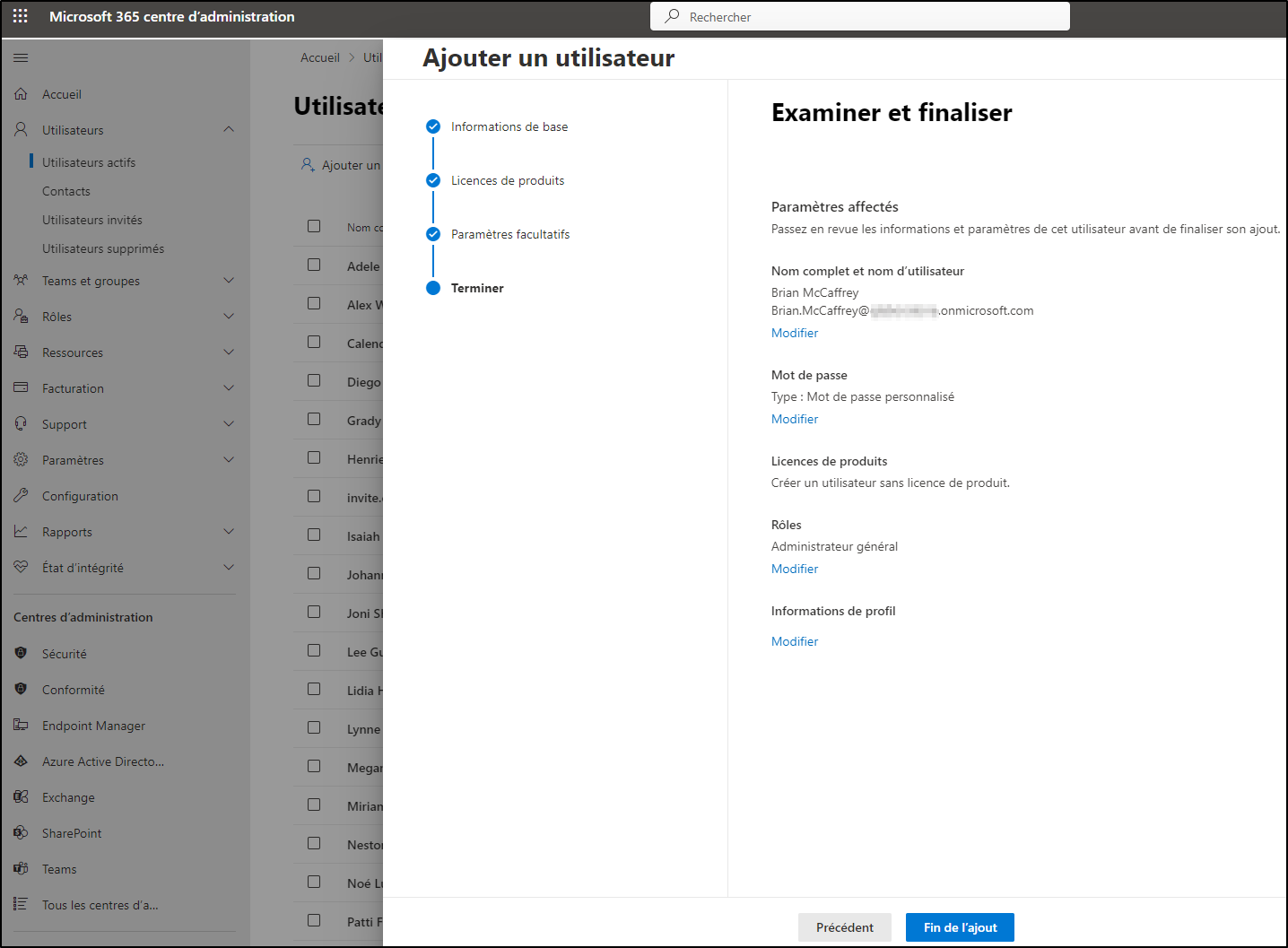

Vous devez passer par le portail Azure AD ou la console d’administration Microsoft 365 pour créer un compte d’accès d’urgence, il faut que vous disposiez d’un rôle d’administrateur général.

Les règles de création sont les suivantes :

- Aucune configuration MFA

- Aucune licence. Rôle d’administrateur général.

- Les comptes d’accès d’urgence ne doivent être associés à aucun utilisateur au sein de l’organisation. Dans mon exemple ci-dessus le nom et le prénom sont fictifs, vous remarquerez que Microsoft, dans sa documentation, donne à son compte l’UPN fracture@contoso.onmicrosoft.com et le nom d’affichage Emergency Access Account, c’est une mauvaise pratique. Étant donné la grande sensibilité du compte il ne faut pas lui donner un nom décrivant son rôle.

- Le mot de passe doit être extrêmement complexe et ne jamais expirer.

- Il faut que ce soit un compte cloud uniquement, il ne doit pas être synchronisé avec l’AD sur site.

- Le domaine .onmicrosoft.com doit être utilisé pour éviter les problèmes d’accès au domaine et de fédération.

Bonnes pratiques et configuration

Microsoft recommande un certain nombre de bonnes pratiques à mettre en place dans sa documentation, auxquelles on va adjoindre celles de Daniel Chronlund (c’est un MVP de la sécurité Microsoft, je vous recommande fortement son blog).

- Il faut deux comptes d’accès d’urgence.

- Les comptes doivent rester secrets et aucune personne ne devrait pouvoir connaître l’intégralité du mot de passe (au moment de la création du compte, vous pouvez demander à un administrateur général de venir saisir la première moitié du mot de passe puis à un second de venir saisir la seconde moitié).

- Dans l’idéal, le mot de passe sera stocké dans deux enveloppes scellées (une première moitié du mot de passe dans l’une, une seconde moitié dans l’autre), ces deux enveloppes seront stockées dans deux endroits différents et en lieu sûr (prévoir l’utilisation de coffres-forts).

- Il doit y avoir une liste d’administrateurs autorisés à utiliser ces comptes d’accès d’urgence (administrateurs ayant le rôle d’administrateur général en temps normal)

- Surveillez régulièrement l’activité de ces comptes dans les journaux Azure AD, un exemple de création de règle d’alerte peut être trouvé ici

- Les comptes ne doivent pas être fédérés.

- Les comptes ne doivent faire parties d’AUCUNE stratégie d’accès conditionnel.

- Les comptes ne doivent pas être connectés avec des téléphones portables ou des jetons fournis par les employés

- Vérifier que les comptes ne fassent pas l’objet d’une règle de nettoyage (par exemple un script PowerShell qui supprimerait régulièrement les comptes inutilisés)

- Un modèle de routine peut être mis en place pour l’utilisation de ces comptes, un exemple peut être trouvé ici

- Le rôle d’administrateur général doit être administré de manière permanente et avoir un type d’attribution éligible. Il faut utiliser Privileged Identity Management pour ça, ce qui nécessite un abonnement Azure AD Premium P2 ou bien une EMS E5.

Conclusion

Comme vous le voyez l’utilisation de ces comptes d’accès d’urgence c’est un peu comme appuyer sur le gros bouton rouge : on ne le fait qu’en cas d’extrême urgence. Mais le jour ou une situation urgente et imprévue apparaît, on est bien content de l’avoir à disposition ce gros bouton rouge. Dans le cas contraire, les conséquences peuvent être dramatiques.

Vous remarquerez qu’il n’est pas question de faire une rotation de mot de passe, c’est une fausse bonne idée que Microsoft ne recommande pas même pour les utilisateurs, mais vous pouvez changer de mot de passe chaque fois que le compte est utilisé si jamais un administrateur serait susceptible de pouvoir le connaître en entier. Vous pouvez considérer, comme le recommande Microsoft, l’utilisation de clefs Fido2 pour au moins l’un des deux comptes d’accès d’urgence.